MegaLocker 恢复工具

1.前言

MegaLocker(又称 NamPoHyu)是一种主要针对网络共享设备的勒索软件,首次于 2019 年被发现,尤其活跃于针对 Samba/SMB 网络共享服务器。攻击者通过扫描互联网暴露的 Samba 服务器并进行暴力破解后,将 MegaLocker 恶意程序部署至目标网络,进而加密存储在这些服务器上的文件。其定向攻击使用订阅服务结构,针对性强,威胁程度高。

2.特征

感染后,MegaLocker 会对访问到的文件执行 AES 主密钥 CBC-128 加密,并将文件后缀更改为“.crypted”或“.NamPoHyu”,以标识已加密内容。被加密的文件会立即无法打开,导致业务中断。

传播方式独特,MegaLocker 利用网络暴露 SAMBA 文件共享并进行远程部署,自动化程度高。一旦入侵成功,它会通过暴力破解再横向扩散,对多个共享文件造成加密破坏。此外,它会尝试删除恢复点或备份以阻断传统恢复路径。 在每个被加密目录中,病毒会留下名为“!DECRYPT_INSTRUCTION.TXT”或类似的勒索信,详细说明赎金流程:个人用户支付约 250 美元,公司目标需支付约 800–1000 美元,并附有攻击者的比特币钱包地址以及通过 Tor 支付页面和邮箱联系的说明。攻击者甚至提供解密少量文件的选项以示信任。

传播方式独特,MegaLocker 利用网络暴露 SAMBA 文件共享并进行远程部署,自动化程度高。一旦入侵成功,它会通过暴力破解再横向扩散,对多个共享文件造成加密破坏。此外,它会尝试删除恢复点或备份以阻断传统恢复路径。

传播方式独特,MegaLocker 利用网络暴露 SAMBA 文件共享并进行远程部署,自动化程度高。一旦入侵成功,它会通过暴力破解再横向扩散,对多个共享文件造成加密破坏。此外,它会尝试删除恢复点或备份以阻断传统恢复路径。 MegaLocker 还配备反检测技术:它倾向于在生产环境中执行进程,而非虚拟机沙箱,以避开检测。此外,由于其针对网络设备设计,它具备远程部署和自动化执行特征,使传统终端防护系统难以及时识别和阻止。总体来说,MegaLocker 勒索病毒通过针对 Samba 共享服务器的定向布署方式,加密大量业务关键数据。在勒索信和支付机制上具有成熟的流程,结合自动化扩散、反检测策略以及针对性强的传播路径,构成了对企业环境安全的严重威胁。建议加强网络共享安全配置、限制暴露端口、强化密码策略,并结合异地备份与防入侵检测系统进行综合防御。

3.工具使用说明

重要提示! 在使用解密工具之前,请确保先从系统中隔离恶意软件,否则它可能会反复锁定您的系统或加密文件。如果当前的杀毒软件无法检测到恶意软件,可以使用 Emsisoft Anti-Malware 的免费试用版进行隔离。如果系统通过 Windows 远程桌面功能被攻击,我们还建议更改所有允许远程登录的用户密码,并检查本地用户账户是否存在攻击者可能添加的账户。

4.操作步骤

1.下载安装恢复工具 从官方提供的网站下载 MegaLocker 数据恢复工具。

2.以管理员身份运行 运行工具后会弹出许可协议界面,点击“是(Yes)”同意即可继续。

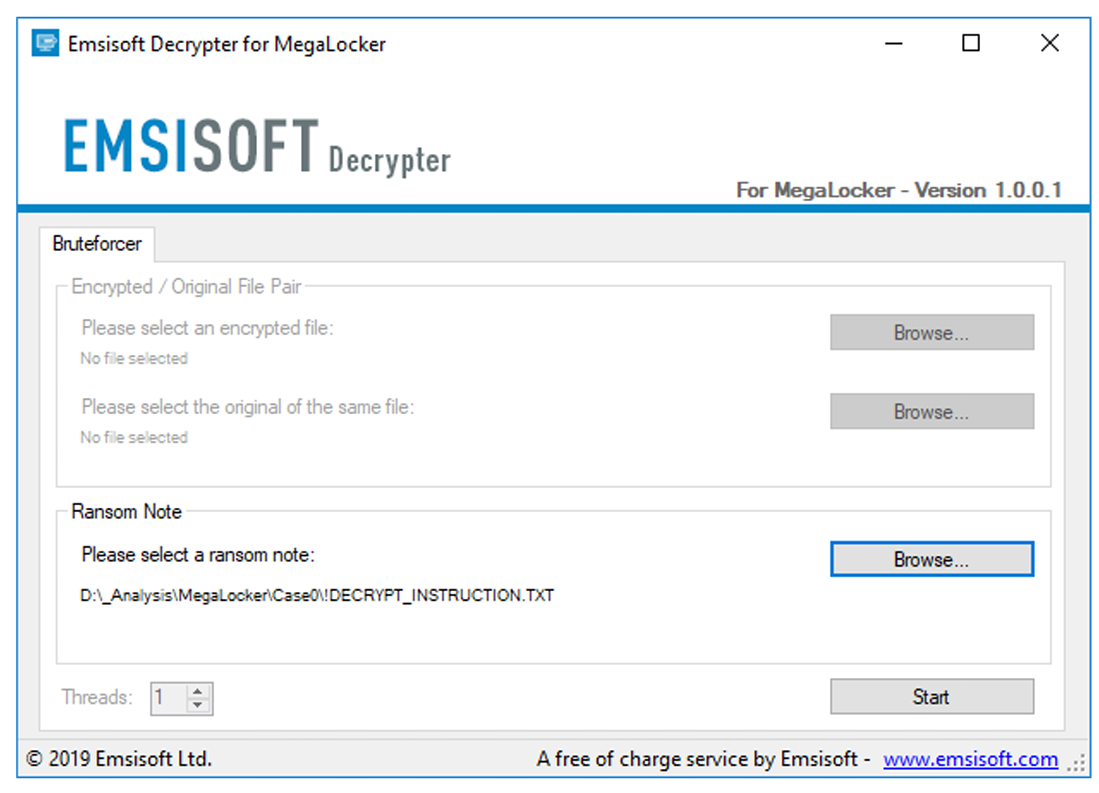

3.选择赎金通知文件 在界面中点击“浏览(Browse)”,选择包含加密信息的赎金通知文件,然后点击“开始(Start)”。

3.选择赎金通知文件 在界面中点击“浏览(Browse)”,选择包含加密信息的赎金通知文件,然后点击“开始(Start)”。

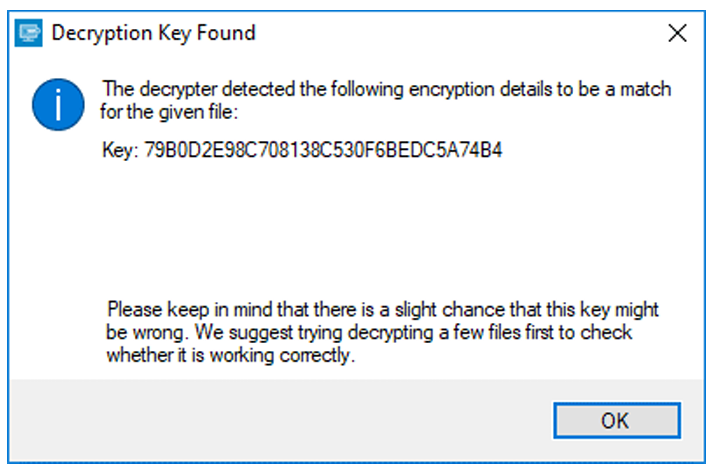

4.重建加密信息 工具会分析文件,自动重建加密参数,用于后续的数据恢复。该过程为自动完成,仅用于确认是否可恢复。

4.重建加密信息 工具会分析文件,自动重建加密参数,用于后续的数据恢复。该过程为自动完成,仅用于确认是否可恢复。

5.进入主界面 成功获取恢复密钥后,点击“确定(OK)”进入主界面。

5.进入主界面 成功获取恢复密钥后,点击“确定(OK)”进入主界面。

6.选择恢复路径 工具会自动检测当前连接的本地与网络驱动器。你也可以通过“添加(Add)”按钮手动指定其他文件夹路径。

6.选择恢复路径 工具会自动检测当前连接的本地与网络驱动器。你也可以通过“添加(Add)”按钮手动指定其他文件夹路径。

7.配置恢复选项 在“选项(Options)”标签页中可以设置是否:

- 保留原加密文件(默认开启):为确保安全,工具不会自动删除原始加密文件。若磁盘空间不足,也可关闭该选项,恢复成功后自动删除加密文件。

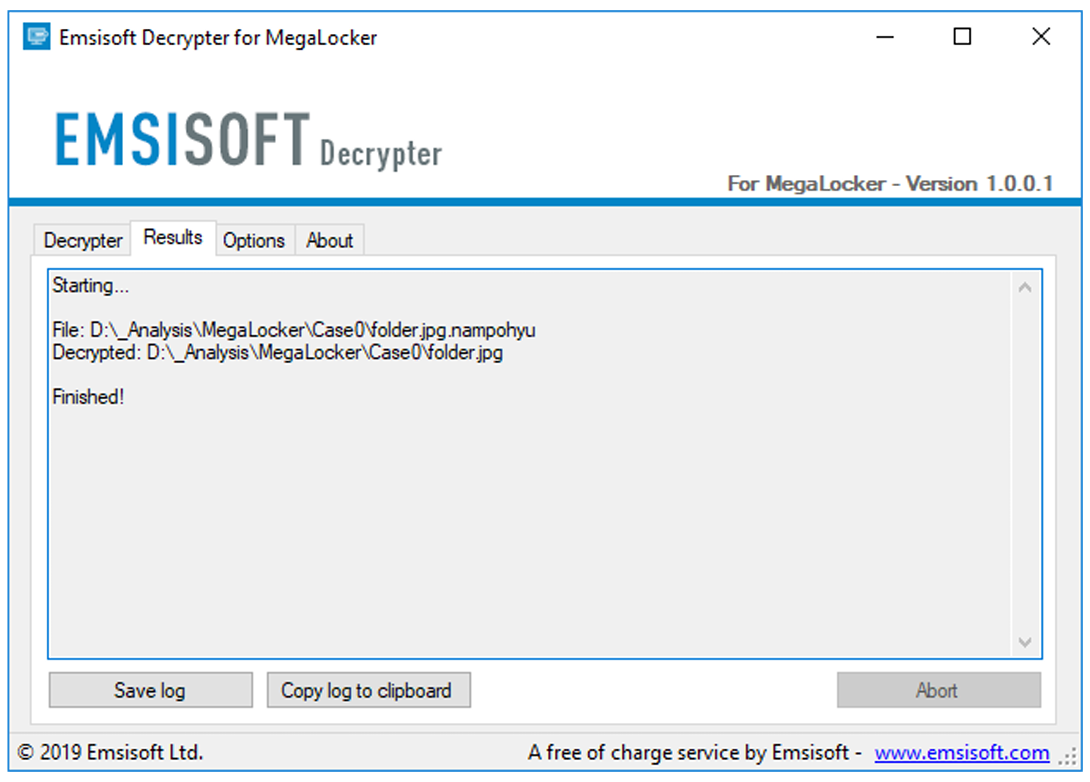

8.开始数据恢复 配置完成后,点击“恢复(Recover)”按钮开始。界面会显示当前文件恢复进度和状态。

9.保存恢复报告 所有恢复完成后,工具会提示。你可以点击“保存日志(Save log)”按钮保存恢复报告,或复制日志内容,方便将来记录或提交技术支持。

9.保存恢复报告 所有恢复完成后,工具会提示。你可以点击“保存日志(Save log)”按钮保存恢复报告,或复制日志内容,方便将来记录或提交技术支持。

可用解密工具选项: 由于勒索软件不会保存有关未加密文件的信息,解密工具无法保证恢复的数据与原始数据完全相同。因此,恢复工具默认不会在数据恢复后删除任何加密文件,以避免数据丢失。如果您的磁盘空间有限,您可以禁用此选项,让恢复工具在处理完成后删除加密文件。