NemucodAES恢复工具

1. 前言

NemucodAES勒索软件是一种源自Nemucod木马的变种,首次在2017年被检测到。NemucodAES是Nemucod家族的一部分,原始版本Nemucod最初作为下载器,通过恶意JavaScript脚本传播,下载并执行其他恶意软件(例如TeslaCrypt)。随着时间的推移,Nemucod演变成直接进行加密攻击的勒索软件变体。NemucodAES特别利用了AES-128加密算法,并在每个文件的前2 KB应用加密,使得恢复这些文件的难度增加。

2. 特征

NemucodAES勒索软件加密文件后,不会改变文件的原始名称,但会生成一个数据库文件(.db),其中包含每个文件的路径、加密的AES密钥和加密数据。加密完成后,受害者的桌面上会出现一个名为“DECRYPT.hta”的勒索说明文件,指示受害者支付约1,500美元的比特币以解密其文件。此外,NemucodAES还会删除系统中的影子副本,以阻止数据恢复。由于其加密方法相对简单,安全专家已经开发了免费的解密工具,帮助受害者恢复被加密的数据。

3. 工具使用说明

1. 从提供此“操作方法”文档的同一站点下载解密器。

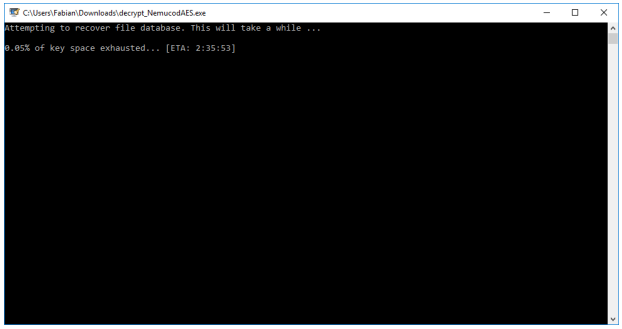

2. 运行解密器可执行文件。它将开始在您的系统上查找 NemucodAES 文件数据库,并尝试解密它包含的数据。

根据系统的速度,此过程可能需要大量时间。

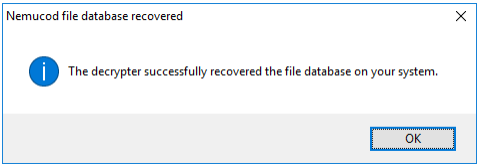

3. 一旦重建完成,解密器将显示一条消息:

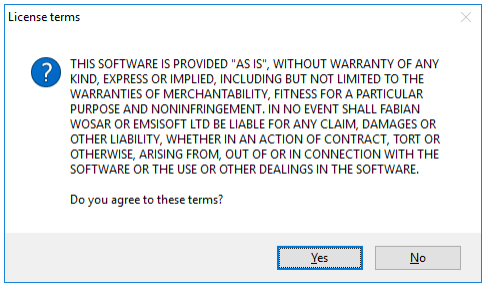

4. 接下来将显示许可条款,您必须通过单击“是”按钮来同意这些条款:

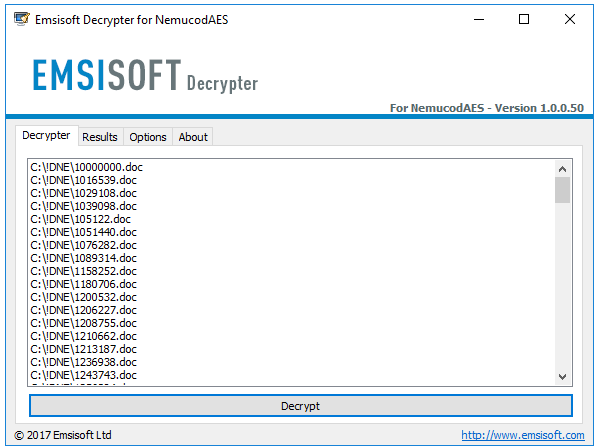

5. 一旦接受许可条款,主解密器用户界面将打开:

6. 默认情况下,解密器将在解密的位置预填充当前连接的驱动器和网络驱动器。

7. 解密器通常根据特定的恶意软件系列提供各种选项。可用选项位于“选项”选项卡中,可以在那里启用或禁用。您可以在下面找到可用选项的详细列表。

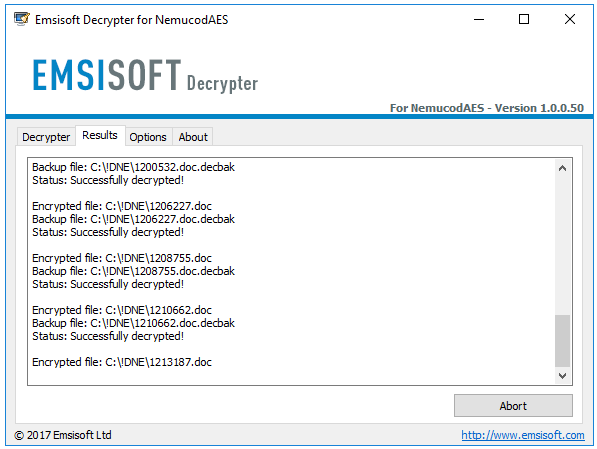

8. 将要解密的所有位置添加到列表中后,单击“解密”按钮开始解密过程。屏幕将切换到状态视图,通知您文件的当前进程和解密状态:

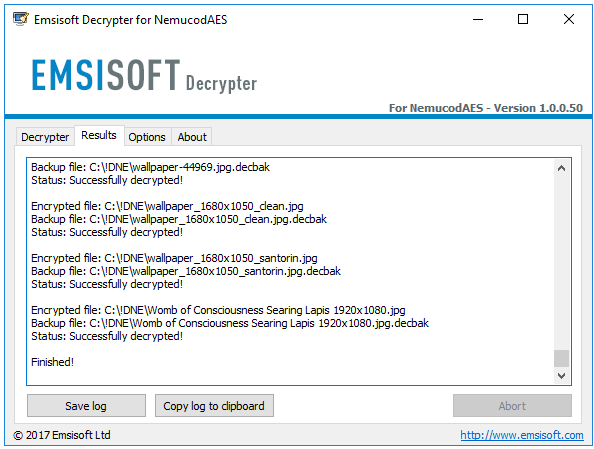

9. 解密器将在解密过程完成后通知您:

如果您需要报告作为个人记录,可以点击“保存日志”按钮进行保存。如果需要,您也可以将其直接复制到剪贴板,以粘贴到电子邮件或论坛帖子中。

可用的解密器选项:

- 备份旧的加密文件:不幸的是,解密器无法确定文件已正确解密。如果启用此选项,解密器将因此保留文件的加密版本。如果出现问题,用户始终可以恢复系统的加密状态,以允许进行额外的恢复尝试。