Ragnar恢复工具

1. 前言

Ragnar Locker勒索病毒是近年来活跃的勒索软件之一,其首次出现可以追溯到2019年。作为一种具有高度隐蔽性和定向攻击能力的勒索病毒,它通常以大型企业为攻击目标,采用精准的策略绕过检测系统。Ragnar Locker在攻击方式上有所创新,利用虚拟机技术将自身运行在隔离环境中,进一步躲避主机的安全防护机制,从而增加了检测和防御的难度。随着勒索病毒的不断进化,Ragnar Locker已经从早期的简单勒索手段演变为一种复杂的多阶段攻击方式,展示了勒索软件的发展趋势和技术升级。

2. 特征

Ragnar Locker勒索病毒在感染系统后,会展现出一系列显著的特征。首先,所有被加密的文件通常会被添加“.ragnar”或随机生成的后缀,这种后缀标识便于受害者快速辨别受影响的文件。此外,病毒会在桌面和关键文件夹中生成一封勒索信,通常命名为“!YOUR_FILES_ARE_ENCRYPTED!.txt”。勒索信详细说明了赎金金额、支付方式和联系信息,要求受害者通过比特币等加密货币支付赎金。为增强威慑效果,Ragnar Locker还会修改桌面背景,显示加密警告,并引导受害者查阅勒索信以获取进一步的说明。这种多层次的恐吓策略不仅增加了受害者的紧迫感,还反映出Ragnar Locker勒索病毒在技术与心理攻击上的双重手段,展示了当代勒索软件的复杂化趋势。

3. 工具使用说明

注意:请确保首先从系统中删除恶意代码。否则,即使恢复了受感染的文件,系统也可能再次感染。

1. 准备恢复

要使用 Ragnar 勒索软件解密工具,需要一对受感染的文件和受感染文件的原始文件。原始文件可以通过以下方式获取:

在另一台计算机中安装受感染计算机中安装的相同程序。一般情况下,在安装以“.exe”格式分发的程序时,会以各种格式创建文件,例如在“.zip”或“.jar”格式的压缩文件,“.jpeg”或“.png”格式的照片文件,在“Program Files”、“Program Files(x86)”等的安装路径上。重复该过程,将创建的文件与受感染的文件进行比较,可以获得原始文件。

也可以通过比较通过电子邮件传输的文件、USB 存储设备中的文件以及保存在云存储中的文件与受感染的文件来获取原始文件。

为了成功恢复,两对文件的大小必须至少为 10MB 或更大。此外,文件的名称和版本必须相同。

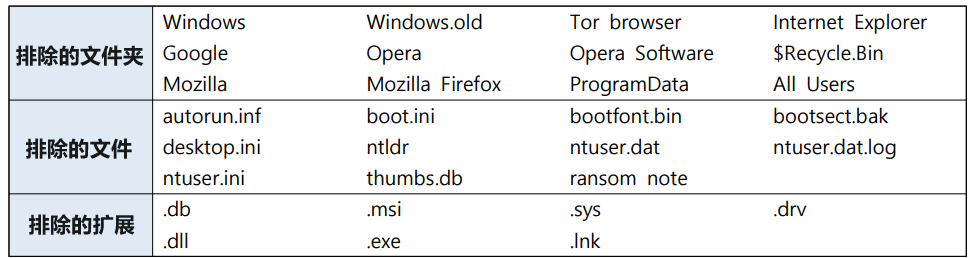

Ragnar 勒索软件通过排除特定文件夹、文件和扩展名来执行加密。下表中的文件夹、文件和扩展名不包括受感染的文件。在准备要恢复的文件对时,必须注意这一点。

2. 执行恢复

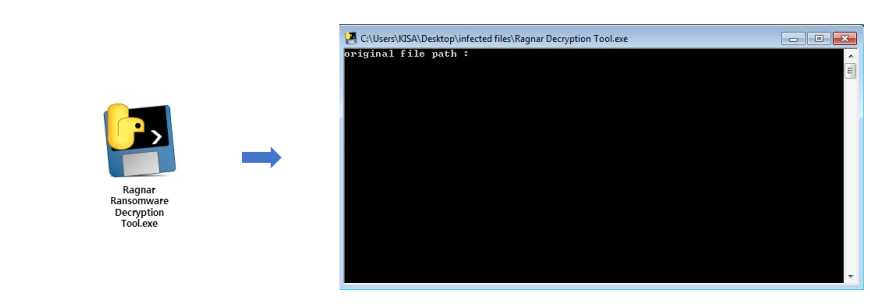

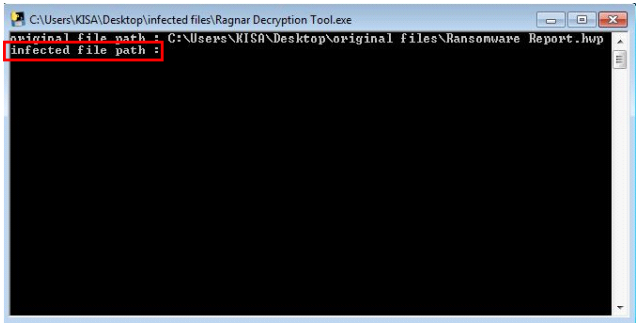

当以管理员权限执行Ragnar勒索软件解密工具时,会打开一个窗口,用于输入受感染文件的原始文件所在的路径。

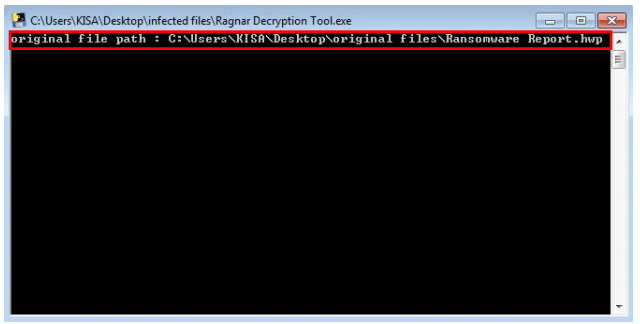

输入路径,包括原始文件的名称和扩展名,然后按 Enter 键。

将打开一个窗口,用于输入受感染文件所在的路径。

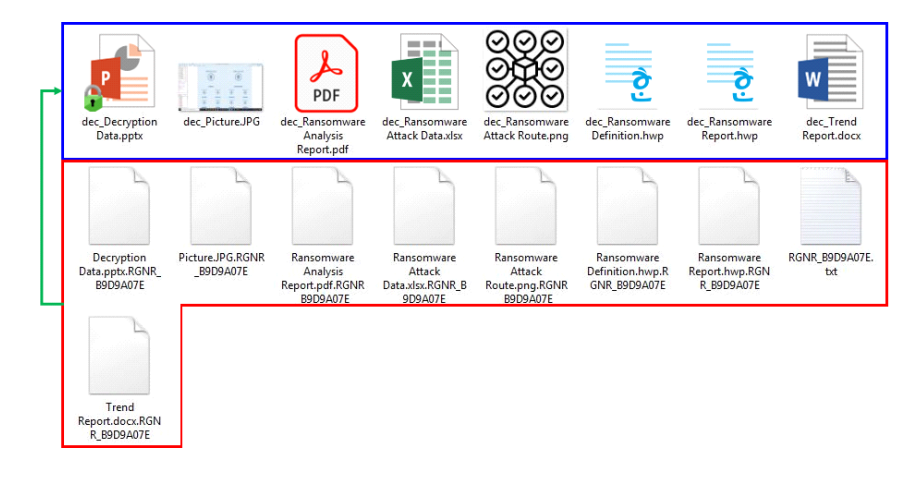

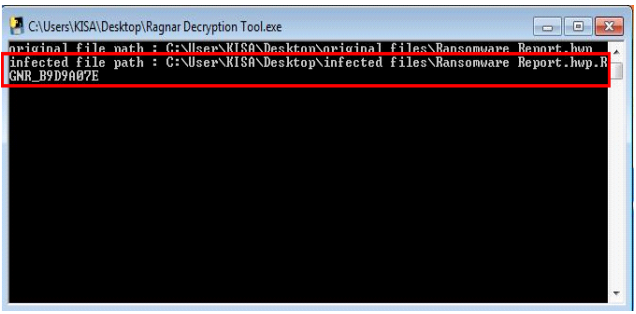

输入路径,包括受感染文件的名称和扩展名,然后按 Enter 键。作为参考,Ragnar 勒索软件在受感染文件扩展名的背面添加了“RGNR_(随机八位字符串)”扩展名。因此,在输入路径时,请确保准确输入路径,包括添加的扩展名。

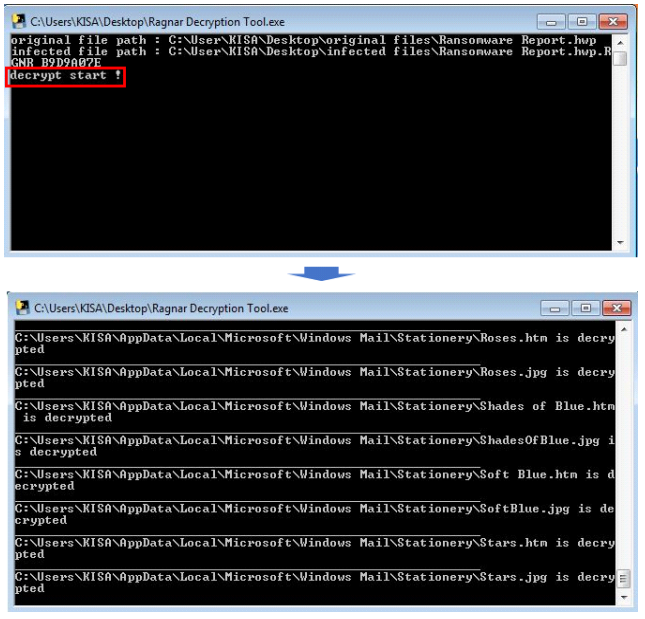

当输入包含原始文件和受感染文件的名称和扩展名的路径时,解密工具会使用文件提取恢复加密密钥所需的值。当加密密钥恢复完成后,将自动执行受感染文件的恢复。

恢复的文件在每个被感染文件所在的路径上创建。恢复的文件名前会添加一个字符字符串“dec_”。打开文件时,可以检查到文件是否正常执行。