Hive (v1 to v4)恢复工具

1. 前言

Hive勒索软件首次出现在2021年6月,迅速成为网络安全领域的主要威胁之一。Hive采用了勒索即服务(RaaS)的模式,允许不同的网络犯罪分子使用该平台对企业和机构发起攻击。Hive的攻击目标包括医疗保健系统、非营利组织、零售商和能源供应商等,尤其以攻击医疗保健机构而闻名。Hive不仅通过加密受害者的文件来勒索赎金,还会窃取敏感数据,威胁公开泄露以施加更大的压力。Hive勒索软件的运营者在2023年1月被全球执法部门成功打击,结束了其在网络上的恶意活动。

2. 特征

感染Hive勒索软件后,受害者的文件会被加密,并附加“.hive”扩展名。Hive会生成一个名为“HOW_TO_DECRYPT.txt”的赎金说明文件,指导受害者通过TOR网络访问特定的支付门户网站进行赎金支付。在执行加密之前,Hive会终止系统中的关键进程,如备份和安全软件,以确保加密过程不被中断。此外,Hive还会删除系统的影子副本和备份文件,以防止受害者通过传统恢复方法找回数据。攻击者通常要求在2至6天内支付赎金,否则可能会延长支付期限,但赎金金额会相应增加。

3. 工具使用说明

注意事项:

- 在使用解密工具之前,首先要确保从系统中删除恶意代码。如果不这样做,即使恢复了被感染的文件,系统也可能再次被感染。

- 由于Hive勒索软件的加密性质,很难达到100%的恢复率。

- KISA不对因误用解密工具引起的问题负责。

- 解密工具在运行过程中需要连续操作,如果在解密过程中退出程序,将无法恢复文件

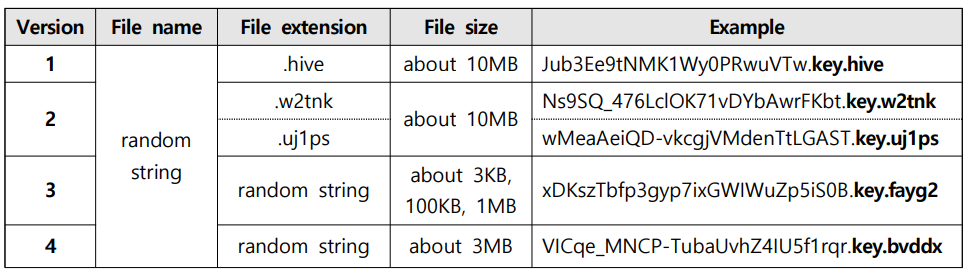

集成解密工具可以解密Hive勒索软件的第1版到第4版。然而,在第2版中,只有当被感染文件的扩展名为‘.w2tnk’、‘.uj1ps’时,才可能进行解密。

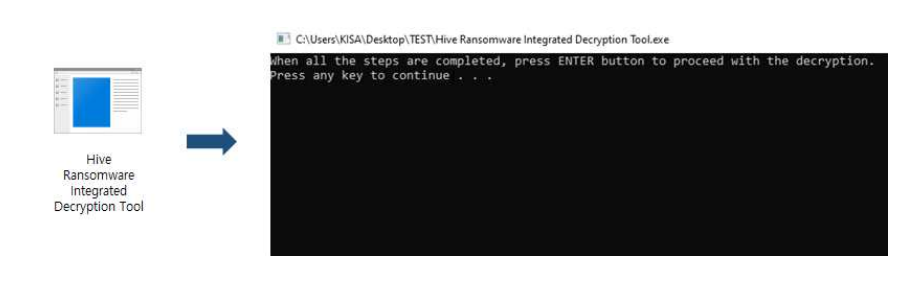

1. 运行集成解密工具

当以管理员权限运Hive Ransomware Integrated Decryption Tool.exe时,将出现命令提示符(CMD)窗口。

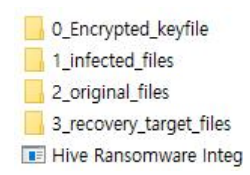

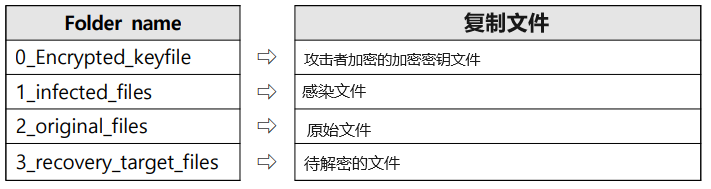

然后,在解密工具所在的路径中创建4个文件夹。文件解密的准备工作要求将勒索软件攻击者加密的加密密钥文件、被感染的文件、原始文件以及要解密的文件复制到创建的相对应的文件夹中。

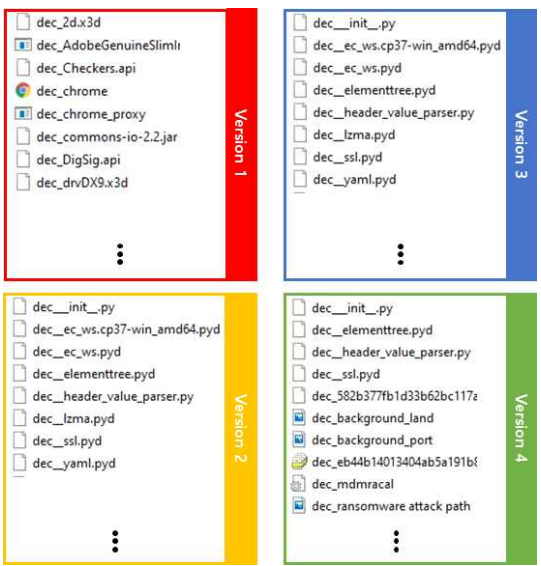

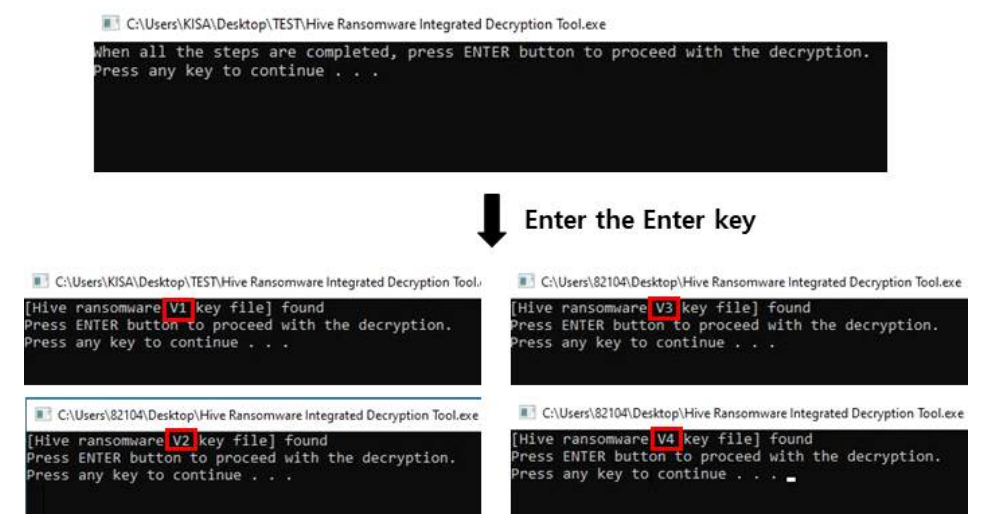

2. 检查版本

对于Hive勒索软件版本,检查C驱动器在感染时由勒索软件攻击者创建的加密密钥的文件扩展名和大小。然而,在第1版中,如果执行程序没有以管理员权限运行,则在虚拟化文件夹中创建了一个加密的加密密钥。关于虚拟化文件夹,请参考“3.1.1. 版本1”章节目录中的详细内容。

将加密加密密钥复制到0_Encrypted_keyfile文件夹后,在上一个窗口中输入回车密钥,即可查看Hive勒索软件版本并查看结果。

3. 收集原始文件

3.1 如何按版本收集原始文件

要使用 Hive 勒索软件集成解密工具,需要感染文件和感染文件的原始文件。从版本 1 到版本 4,收集原始文件的方法基本相同。但是,在版本 1 中,如果勒索软件执行程序不是以管理员权限运行的,则必须以其他方式收集原始文件。

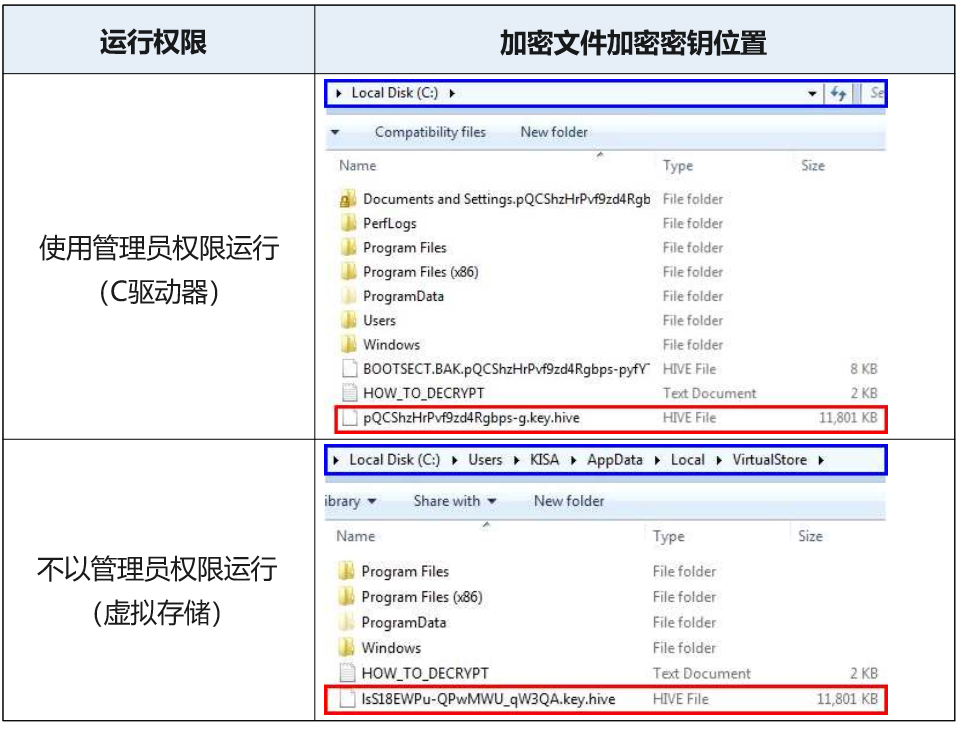

3.1.1 版本1

可以通过攻击者加密的文件加密密钥的位置来检查Hive勒索软件版本1执行程序是否以管理员权限运行。如果以管理员权限运行加密文件加密密钥,则该密钥存在于根目录(C 驱动器)中,否则位于虚拟化文件夹 (C:\Users\AppData\Local\VirtualStore) 中。文件名为“random string.key.hive”,文件大小约为 10MB。

)

)

(1)以管理员权限运行时

当以管理员权限运行 Hive 勒索软件时,不会在虚拟化文件夹(VirtualStore)中创建受感染的文件,而是在 C 驱动器的“Program Files”、“Program Files (x86)”和“ProgramData”文件夹中创建受感染的文件,并删除相应文件的原始文件。

在这种情况下,请重新安装受感染 PC 上安装的相同版本的程序以收集原始文件。当程序重新安装时,会在“Program Files”和“Program Files”(x86)等安装路径中创建各种格式的文件,例如“.lib”、“.dll”格式的库文件、“.jpeg”、“.png”格式的照片文件。如果重复将文件与受感染文件进行比较的过程,则可以收集大量原始文件。

此外,还有一种方法可以通过比较通过电子邮件发送和接收的文件、USB 存储设备上的文件以及存储在云存储中的文件与受感染的文件来收集原始文件。

(2) 未以管理员权限运行时

如果 Hive 勒索软件未以管理员权限运行,则会在虚拟化文件夹 (VirtualStore) 中创建受感染的文件。受感染文件的原始文件位于 C 驱动器的“Program Files”、“Program Files (x86)”、“ProgramData”文件夹中。可以使用VirtualStore中的原始文件和受感染的文件来解密加密密钥,并且可以解密已删除原始文件的受感染文档、照片和视频等文件。

3.1.2 版本2——版本4

Hive勒索软件版本2到版本4的被感染文件原始文件的收集方法与“3.1.1. 版本1”中以管理员权限运行的情况相同。因此,可以使用相应的方法收集被感染文件的原始文件。

3.2 条件

在收集受感染的文件和原始文件时,必须满足三个条件。如果在不满足条件的状态下进行解密,则会发生错误或解密工具程序结束。条件如下:

受感染文件和原始文件: (1) 名称必须相同。(2) 总数必须相同。(3) 版本必须相同。

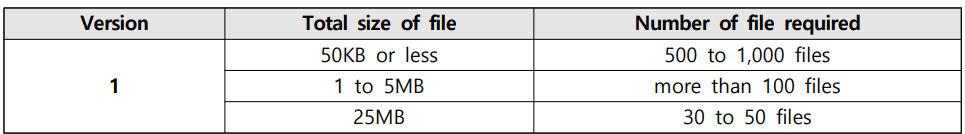

由于Hive勒索软件的加密特性,解密所需的文件数量是可变的,难以量化,因此建议参考下面的说明。

在版本 1 中,解密所需的文件数量根据文件的总大小而变化。如果文件的总大小为 50 KB 或更小,则需要 500 到 1,000 个文件,如果大小在 1 到 5 MB 之间,则需要 100 个以上的文件,如果大小为 25 MB,则需要 30 到 50 个文件。

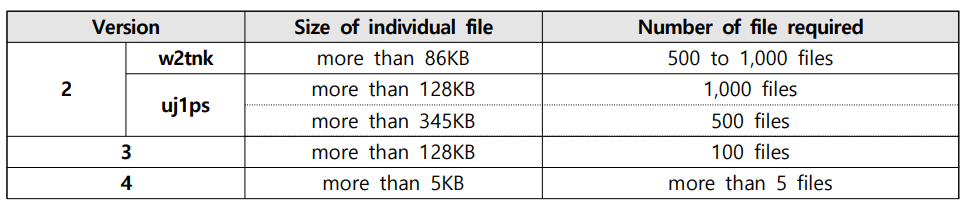

从版本 2 到版本 4,解密所需的文件数量根据单个文件的大小而变化。如果版本 2 中受感染文件的扩展名为“.w2tnk”,则需要 500 到 1,000 个大小超过 86 KB 的文件,而对于“.uj1ps”,需要 1,000 个大小超过 128 KB 的文件或需要 500 个大小超过 345 KB 的文件。对于版本 3,需要 100 个大小超过 128 KB 的文件,对于版本 4,至少需要 5 个大小超过 5 KB 的文件。

解密所需的文件数量与文件的总大小或单个文件的大小成反比,具体取决于版本,因此用户可以任意调整所需的文件数量,而解密率可能会相应变化。然而,如果数量过少,将无法提取解密加密密钥所需的值,因此这一点需要特别注意(版本4除外)。

4. 执行解密

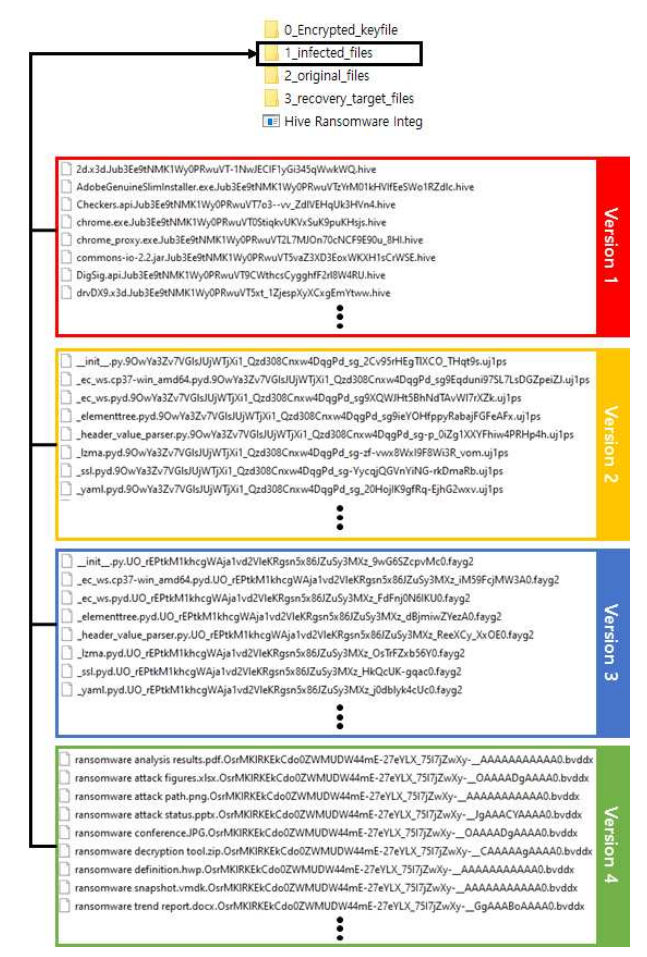

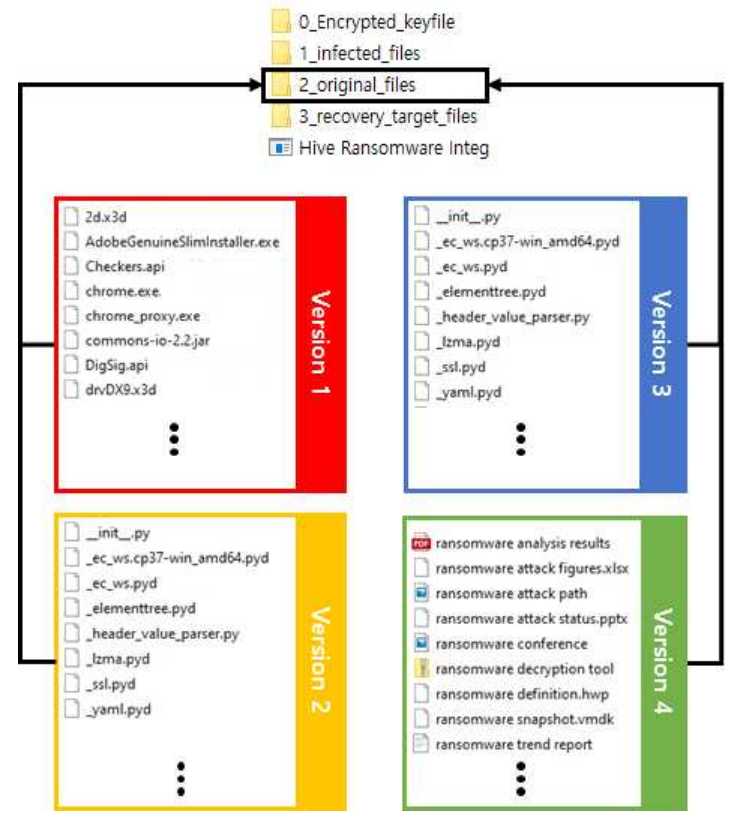

原始文件收集完成后,将受感染的文件复制到“1_infected_files”文件夹中。

然后,将原始文件复制到“2_original_files”文件夹中。

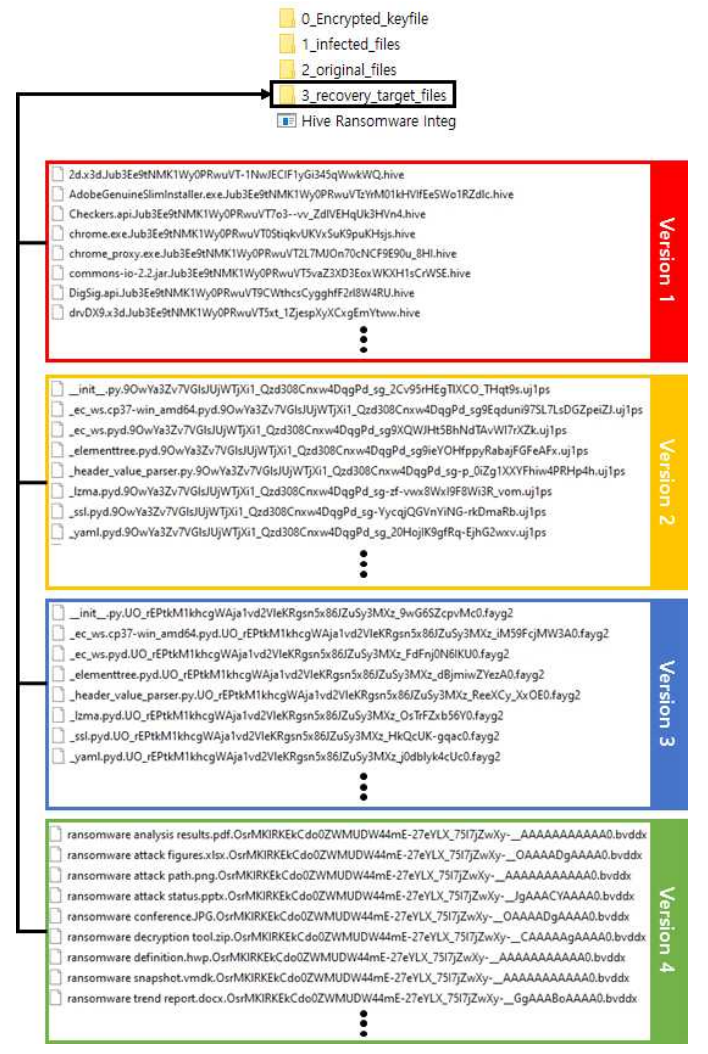

最后,将要解密的文件复制到“3_recovery_target_files”文件夹中。

将解密所需的文件和要解密的文件复制到每个文件夹后,在上一个窗口中按 Enter 键。解密工具使用受感染的文件和原始文件提取解密所需的值,并恢复加密密钥。恢复加密密钥所需的时间可能因受感染文件和原始文件的数量而异。

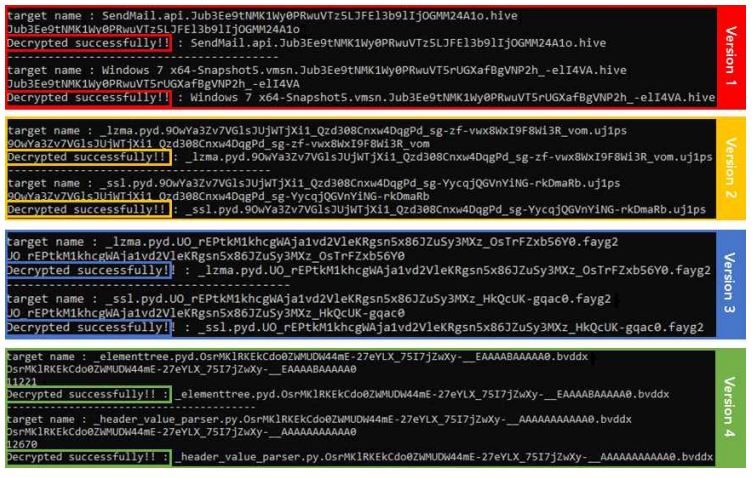

加密密钥恢复完成后,将针对“3_recovery_target_files”文件夹中的文件执行解密。对于已成功解密的文件,窗口中会显示字符串“已成功解密!!”。

解密完成后,将在“3_recovery_target_files”文件夹中创建解密文件。在文件名前面添加字符串“dec_”,以将其与受感染的文件区分开来。