导读

IBM Trusteer Labs 披露:Antidot 家族出现新变种 PhantomCall。该活动自 4 月起活跃,伪装成“Chrome 更新”诱导安装,通过系统接口规避 Android 13 的侧载限制,获取辅助功能权限后实施远控,并劫持/转移来电以配合金融欺诈。重点攻击区域包括西班牙、阿联酋,同时波及北美、法国、印度等地。

一|核心信息

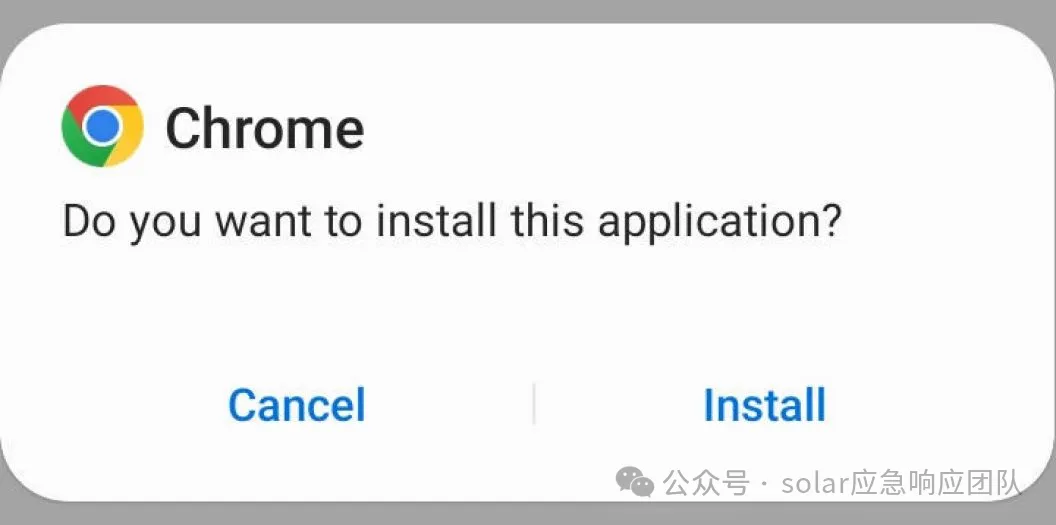

- 攻击载体:假冒 Chrome 的恶意 App(dropper),以“浏览器更新”弹窗诱导用户放开“安装未知来源”。

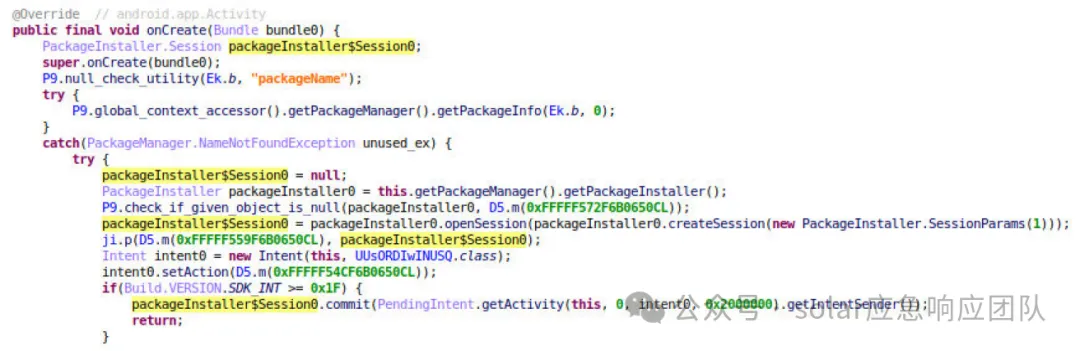

随后利用 PackageInstaller.Session 接口模拟“商店式安装”,绕过 Android 13 Restricted Settings 对侧载 App 申请辅助功能的限制。

PhantomCall 通过**

PhantomCall 通过**PackageInstaller.Session****静默安装其载荷,并绕过 Android 的侧载限制。**(来源:IBM Trusteer Labs)

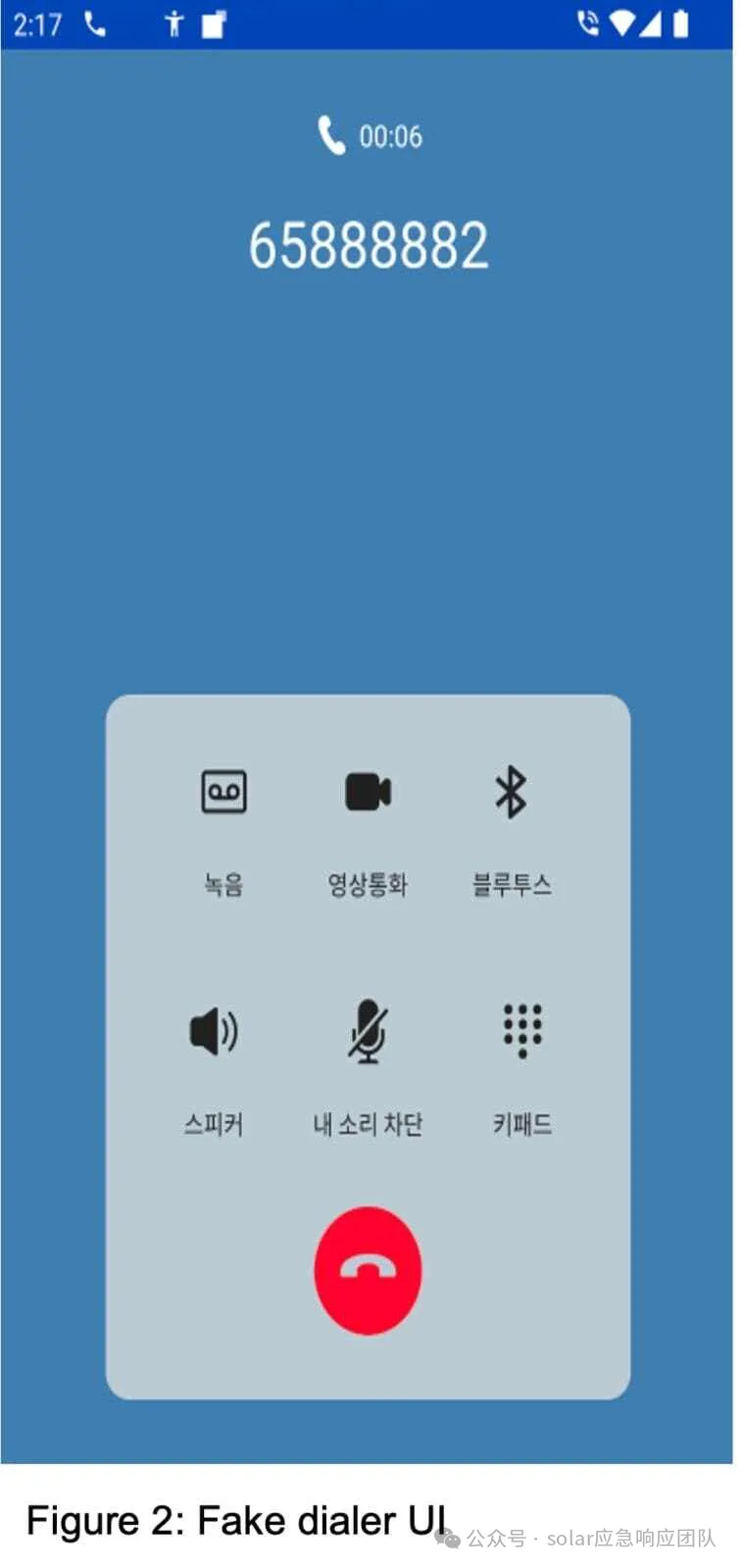

- 权限与手法:诱导开启辅助功能(Accessibility)后,加载 PhantomCall 载荷;滥用 CallScreeningService 静默拦截真实来电,并可通过 USSD(*21)设置呼叫转移到攻击者号码,切断银行/风控回拨,扩大资金风险窗口。

- 活动范围与节奏:欧洲、北美、中东、亚洲多地受影响;西班牙与阿联酋攻击量最突出(阿联酋 6–7 月高峰,西班牙 8 月中旬后明显增长)。

二|简版攻击链

1.伪装投递:钓鱼页/短信/第三方商店 → 下载“假 Chrome”。

伪装为“Chrome 更新”的弹窗,引导用户开启“安装未知来源”。(来源:IBM Trusteer Labs)

伪装为“Chrome 更新”的弹窗,引导用户开启“安装未知来源”。(来源:IBM Trusteer Labs)

2.社会工程:WebView + @JavascriptInterface 弹出“更新”提示 → 引导打开“未知来源安装”。

3.旁路限制:PackageInstaller.Session 仿商店安装 → 获取辅助功能。

4.欺诈配合:拦截银行/机构来电、设置呼叫转移 → 受害者与真机构“失联”,便于盗转资金。

三|为何危险

- 切断预警:来电屏蔽 + 呼叫转移,可阻断银行反欺诈回呼,延长攻击“静默期”。(类似“FakeCall”家族曾用的来电劫持策略,此次与 Android 13 适配结合更顺滑。)

恶意拨号器(Fake dialer)界面示例:伪装原生电话 App,拦截/篡改去电并控制通话流程。(来源:Zimperium)

恶意拨号器(Fake dialer)界面示例:伪装原生电话 App,拦截/篡改去电并控制通话流程。(来源:Zimperium)

- 跨区投送:多地区并行投递,针对多家大型金融机构用户,规模化明显。

四|已知 IoC

- 恶意样本 SHA-256:

cbe0994fcfbf017babc5bef567f6e3bb540293f2c1e4acb91e9b775008749e16(IBM 提供)。

五|基础防护建议

- 不要侧载:Chrome 等核心应用仅从 Google Play 更新;关闭“允许未知来源安装”。

- 核查权限:在系统设置中,撤销来历不明 App 的辅助功能/来电筛选权限;卸载名称近似“Chrome 更新/浏览器助手”的陌生应用。

- 排查通话异常:检查是否被设置了呼叫转移;出现银行来电“消失/未显示”的情况,立即联系银行并限制高风险交易。

- 企业侧(金融/互联网):在 MDM/EMM 策略中禁止侧载与高危辅助功能;对“可访问性 + 覆盖窗口 + 自更新安装”组合行为启用移动威胁检测;对“回呼失败/号码异常转移”的交易二次核验。