导读:

当地时间2025年10月15日,应用交付与安全巨头F5公司披露了一起由其认定为国家级背景威胁行为者发起的重大网络安全事件 。攻击者在其系统内长期潜伏,并窃取了核心的BIG-IP产品部分源代码、未公开漏洞研究信息及少量客户配置数据 。

此次攻击的目标并非普通数据,而是一次旨在获取未来攻击“蓝图”的打击,对全球使用F5设备的基础设施构成深远威胁 。事件披露后,美国网络安全与基础设施安全局(CISA)立即发布紧急指令,要求联邦机构紧急排查并修补F5设备,并定义此事为对联邦网络的“迫在眉睫的威胁” 。F5公司已迅速响应,发布了系列补丁并提供安全工具以应对 。

当地时间2025年10月15日,全球应用交付与安全巨头F5公司披露了一起重大的网络安全事件 。根据官方公告,一个被描述为“高度复杂的国家级背景”的威胁行为者,对其部分系统进行了长期、持续的访问,并成功窃取了其核心产品BIG-IP的部分源代码、尚未公开的漏洞研究信息及少量客户的配置数据 。

此次攻击的目标并非普通的数据,而是能够制造未来攻击武器的知识蓝图,对全球范围内使用F5设备的关键网络基础设施构成了深远的潜在威胁。事件披露后,美国网络安全与基础设施安全局(CISA)立即发布紧急指令,要求联邦机构对F5设备进行紧急排查与修复,并定义此次事件为对联邦网络的“迫在眉睫的威胁” 。

F5公司办公楼外景图

F5公司办公楼外景图

事件概况

根据F5向美国证券交易委员会(SEC)提交的8-K文件及官方声明,本次事件的核心情况如下:

- 失窃的核心资产:

- BIG-IP产品部分源代码:BIG-IP是F5的旗舰产品系列,作为网络基础设施的核心组件,被广泛应用。

- 未公开漏洞的研究信息:攻击者获取了F5内部正在研究、尚未发布补丁的安全漏洞细节。

- 少量客户的配置与实施信息:这些数据可能包含敏感的网络架构细节。

- 已确认的边界:

- F5强调,目前没有证据表明其软件供应链(包括源代码的构建和发布流程)遭到篡改。此项评估已由NCC Group和IOActive等第三方安全公司独立验证。

- 同时,也没有证据显示客户关系管理(CRM)、财务系统或NGINX、F5分布式云服务等其他核心平台受到影响。

F5向SEC提交的8-K文件首页截图

F5向SEC提交的8-K文件首页截图

事件时间线

- 2025年8月9日:F5首次发现系统存在未经授权的访问,并立即启动了应急响应流程。

- 2025年9月12日:美国司法部根据相关规定,认为有必要延迟公开披露此次事件,以便进行相关调查。

- 2025年10月15日:F5正式向公众披露此事件,并发布了相关的安全更新和客户指南。

官方的紧急响应

事件公开后,监管机构和F5公司本身均迅速采取了行动。

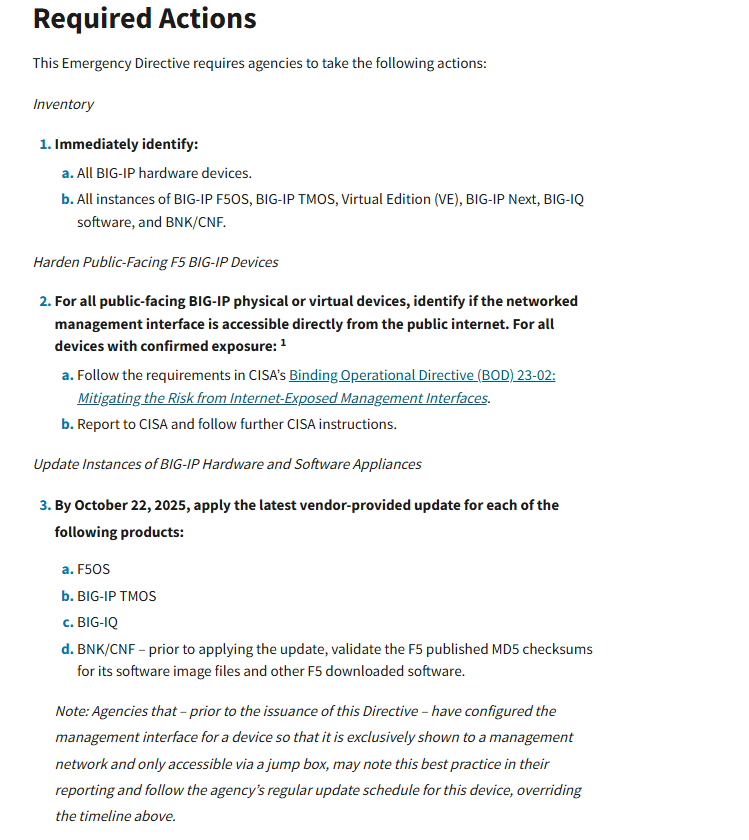

1.CISA发布紧急指令(ED 26-01)

CISA在事件披露同日发布了紧急指令,要求所有联邦文职机构在规定期限内完成以下关键操作:

- 清点资产:立即识别网络中所有的BIG-IP硬件设备和相关软件实例。

- 加固暴露面:排查所有面向公众互联网的BIG-IP设备管理接口,并按要求进行隔离。

- 应用更新:在10月22日前为F5OS、BIG-IP TMOS等核心产品应用最新更新;在10月31日前为其他设备完成更新。

- 断开老旧设备:对于已停止支持的F5设备,应立即断开并停用。

CISA发布的ED 26-01紧急指令

CISA发布的ED 26-01紧急指令

2.F5的应对与补救措施

F5公司也启动了全面的对内加固和对客户的支持行动。

- 对内加固:全面轮换了系统凭证,强化了访问控制,并对网络安全架构和产品开发环境进行了加固。

- 发布安全更新:为BIG-IP、F5OS、BIG-IQ等多个产品线发布了紧急安全更新,并强烈建议所有用户“尽快更新”。

- 提供支持工具:发布了威胁狩猎指南以帮助客户排查环境,并在其iHealth诊断工具中增加了自动化的强化检查功能。

- 提供免费EDR服务:为所有受支持的客户提供为期一年的CrowdStrike Falcon EDR服务的免费订阅,并将该功能扩展至BIG-IP设备以增强威胁可见性。

F5官方安全事件声明

F5官方安全事件声明

深度分析

此次F5事件的严重性,不在于已泄露的数据本身,而在于失窃信息所带来的长期潜在风险。

- 为何F5是高价值目标:F5的设备通常部署在网络的关键入口,处理所有进出的应用流量。控制这些设备,就等同于获得了进入一个组织核心数据与应用大门的钥匙。这种在网络中的战略位置,使其成为国家级背景攻击者的高价值目标。

- 源代码失窃的真正风险:攻击者掌握了部分源代码后,可以进行代码审计,极大地简化了发现新漏洞(0day)的过程。相比于传统的逆向工程,直接分析源代码的效率要高出几个数量级。

- “攻击蓝图”的价值:同时失窃的还有F5内部尚未公开的漏洞信息。这意味着攻击者可能掌握了在F5发布官方补丁之前就可以利用的攻击方法,获得了宝贵的时间窗口。

- 供应链攻击的新前线:通过攻击像F5这样的基础软件供应商,攻击者可以获得打击其全球成千上万客户的能力。这种“攻陷一点,影响一片”的杠杆效应,是供应链攻击的核心思路。此次事件再次表明,关键基础设施和核心网络组件的供应商,已成为网络空间博弈的前沿阵地。

总结与建议

F5安全事件是一次典型的、着眼于长远战略利益的网络间谍行动。攻击者获取的并非能即时变现的数据,而是能够持续制造威胁的“知识资本”和“武器蓝图”。尽管F5已采取了有力的遏制和补救措施,但该事件的后续影响将是长期的。

对于全球使用F5产品的组织而言,当务之急是立即响应CISA和F5的官方指南,采取以下行动:

1.立即清点:全面盘点网络内的F5硬件设备及软件版本。

2.加固配置:检查并确保所有F5设备的管理接口未暴露于公网。

3.紧急更新:立即安装F5发布的最新安全补丁。

4.强化监控:参考F5发布的威胁狩猎指南,并配置日志外发至SIEM系统,以增强对异常登录和配置变更的监控能力。

此次事件再次敲响了警钟:在当今的网络环境中,任何嵌入我们网络核心的技术组件,都必须以“零信任”的原则进行持续的验证和防御。