导读:当捷豹路虎(JLR)——这个象征着英国工业荣光的百年汽车制造商,因一次网络攻击而陷入长达近一个月的生产瘫痪时,这便不再是一个遥远的新闻标题,而是悬在每一个智能制造企业头顶的达摩克利斯之剑。10亿元的预估损失,3.3万名员工的“被迫休假”,敲响的不仅是JLR自身的警钟,更是对全球高度自动化、智能化的制造业发出的灵魂拷问。

一、事件回顾:一次攻击如何“暂停”一个帝国

我们首先需要清晰地认知到,这次事件的破坏力远非一次普通的IT系统故障。根据捷豹路虎官方声明及多方报道,事件的关键脉络如下:

- 突发瘫痪:9月初,JLR遭遇网络攻击,IT网络被迫关闭,直接导致其遍布全球的生产线陷入停滞。

- 持续停摆:原计划于9月24日恢复的生产,被官方声明延长至10月1日,显示出事件的复杂性和恢复的艰巨性。

- 巨大代价:据行业专家估算,此次停产造成的利润损失初步影响高达1.2亿英镑(约合11.53亿元人民币)。更严重的是,这条停产的多米诺骨牌,正沿着其庞大的供应链向下传导,无数中小型供应商的现金流与生存正面临严峻考验。

二、孤例还是常态?制造业已成勒索攻击“第一战场”

捷豹路虎的产线静默,远非一次偶然的“意外”。事实上,当我们把视线从JLR拉远,会发现整个智能制造业,尤其是汽车产业链,早已成为勒索软件攻击的“第一战场”。

数据不会说谎: 根据网络安全公司Dragos的报告,仅2025年第一季度,全球工业实体就遭受了708起勒索软件事件,其中制造业是受冲击最严重的领域。另一份报告更指出,制造业已连续三年成为被攻击最多的行业。

前车之鉴,触目惊心: 如果说JLR的案例还不够切身,那么2024年6月发生在美国的CDK Global事件则更具代表性。CDK是为北美超过15,000家汽车经销商提供核心管理软件(DMS)的巨头。当其系统被BlackSuit勒索团伙攻陷后:

- 整个北美的汽车销售网络几乎停摆。经销商无法访问客户数据、追踪库存、处理金融和售后业务。销售、维修、配件订购陷入全面混乱。

- 这起事件完美诠释了供应链攻击的“蝴蝶效应”。攻击者并未直接攻击车企,而是选择了一个关键的、看似“不起眼”的软件供应商,却成功地瘫痪了半个国家的汽车零售业。

JLR和CDK绝非孤例。仅2025年初,从制动系统制造商到精密零件供应商,再到各大品牌的经销商,都相继成为Akira、Qilin等勒索团伙的“战利品”。

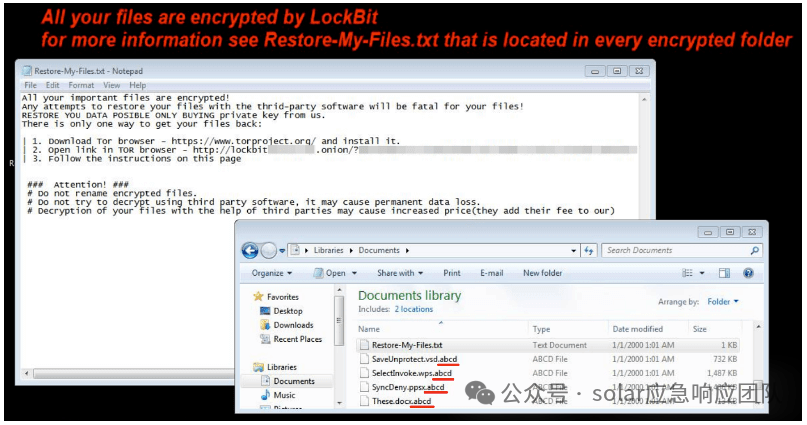

三、幕后黑手:“Scattered Spider”的攻击画像

根据国内外多家媒体援引的公开情报,一个名为“Scattered LAPSUS$ hunters”(通常被称为“Scattered Spider”)的组织已声称对此次捷豹路虎攻击事件负责。该组织甚至在暗网论坛发布消息,宣称已窃取超过120TB的敏感数据,并以此威胁JLR支付赎金。

通过对BleepingComputer及Vectra AI等权威安全媒体的分析报告进行交叉印证,我们得以勾勒出这个“新生代”黑客团伙的鲜明特征,而这些特征,恰恰是传统防御体系最难应对的:

通过对BleepingComputer及Vectra AI等权威安全媒体的分析报告进行交叉印证,我们得以勾勒出这个“新生代”黑客团伙的鲜明特征,而这些特征,恰恰是传统防御体系最难应对的:

核心战术:“登录,而非侵入”(Log in, not hack in)

与传统勒索组织专注于利用漏洞“攻破”防线的思路不同,“Scattered Spider”的核心哲学是**“身份欺诈”**。他们的攻击更像是一场精心策划的社会工程学表演:

- 精准的“钓鱼”:攻击者通常以英语为母语,通过语音钓鱼(Vishing)和短信钓鱼(Smishing)等手段,伪装成IT服务台或员工,利用预先收集的个人信息(PII)骗取信任,诱导目标进行密码重置或提供MFA验证码。

- 绕过MFA:他们擅长使用

Evilginx等中间人攻击工具包,不仅能窃取用户名和密码,更能劫持有效的会话cookie,从而直接绕过传统的多因素认证(MFA)保护。 - “数据敲诈”优先:该团伙的作案手法更偏向于Lapsus$和ShinyHunters的风格——优先窃取数据,然后进行公开威胁,以此作为核心勒索手段,而并非总是将加密文件作为第一目标。这使得即便企业拥有完善的数据备份,也依然无法摆脱被“公开处刑”的威胁。

情报补充:一个流动的犯罪生态 根据Vectra AI的深度分析,“Scattered LAPSUS$ hunters”并非一个固定不变的组织,而是一个由Scattered Spider、Lapsus$和ShinyHunters等多个团伙组成的、流动性极强的犯罪生态系统。这些团伙时而各自为战,时而又因共同利益而联手。 值得注意的是,该组织已在近期宣称“暂时隐退”,但这更像是一种规避风头的策略。其中的核心成员,如ShinyHunters(同时也是攻击汽车巨头Stellantis的幕后黑手),随时可能改头换面,卷土重来。这警示我们,未来的对手将不再是某个单一的勒索软件家族,而是一个更加难以追踪、战术多变的“犯罪联盟”。

可以说,“Scattered Spider”的出现,标志着勒索攻击正从纯粹的技术对抗,演变为一场针对**“人”和“身份”**的心理战与信息战。

可以说,“Scattered Spider”的出现,标志着勒索攻击正从纯粹的技术对抗,演变为一场针对**“人”和“身份”**的心理战与信息战。

四、冰山之下:从IT瘫痪到OT停摆的连锁反应

对于智能制造企业而言,最值得警惕的,是攻击如何从数字世界的IT系统,精准地瘫痪了物理世界的OT(运营技术)生产线。这绝非偶然。

1. IT/OT深度融合的“阿喀琉斯之踵”

现代制造业,尤其是汽车行业,高度依赖**MES(制造执行系统)、PLM(产品生命周期管理)**等高度集成的IT系统来调度生产、管理物料和控制质量。当攻击者(据称为“分散蜘蛛”勒索团伙)瘫痪了JLR的核心IT网络,就等于切断了整个生产体系的“中枢神经”。

IT系统的“感冒”,直接引发了OT产线的“休克”。生产排程、物料请求、质量追溯等关键环节的数据流中断,导致高度自动化的生产线瞬间沦为一堆无法协同工作的“废铁”。

这暴露了智能制造在追求效率极致化的同时,所产生的致命脆弱性:IT与OT的边界日益模糊,使得传统的安全分区策略在精心策划的攻击面前,可能形同虚设。

2. 多米诺骨牌:供应链的“一损俱损”

捷豹路虎的停产,并非一个孤立事件。其背后是数十万就业岗位和成千上万家供应商组成的庞大生态系统。供应商无法通过系统接收新的订单和生产计划,经销商无法使用系统进行车辆注册和备件采购。

攻击者瞄准的虽是JLR,但其造成的伤害却在整个产业链上形成了“涟漪效应”。这也给所有制造业敲响了警钟:**在评估自身安全水位时,绝不能忽视来自供应链的风险。**任何一个关键供应商的“掉链子”,都可能成为压垮自身的最后一根稻草。

五、唯一解药:在“演习”中找到免疫力

JLR事件后,无数企业的管理者或许都在扪心自问:

我们每年投入巨额资金购买的安全设备,真的能防住这种级别的攻击吗? 我们的应急响应预案,是否真的能在产线停摆的巨大压力下有效执行? 我们的数据备份,真的能在黑客环伺、系统被污染的情况下成功恢复吗?

这些问题的答案,无法在会议室的纸上谈兵中找到。唯一的验证方式,是在真实攻击发生前,进行一次无限接近实战的“对抗演练”。

这正是我们一直向客户强调的**“勒索模拟演练”**的核心价值。它并非简单的漏洞扫描或渗透测试,而是一场对企业安全体系——包含技术、流程和人员——的全方位压力测试。

这正是我们一直向客户强调的**“勒索模拟演练”**的核心价值。它并非简单的漏洞扫描或渗透测试,而是一场对企业安全体系——包含技术、流程和人员——的全方位压力测试。

想知道您企业的防御体系,在面对真实勒索攻击时究竟是固若金汤还是形同虚设?是时候进行一次“勒索模拟演练”了。我们通过高度仿真的攻击手法,在安全可控的环境下,检验您的防护、监测、响应及恢复能力,找到被您忽视的致命短板。

通过模拟,您可以清晰地看到:

- 技术的短板:现有的EDR、防火墙等设备,在面对最新的攻击手法(如驱动强杀、流量致盲)时,是否存在告警失效的“防护盲区”?

- 流程的断点:当攻击发生时,应急响应流程是否能被迅速激活?各部门之间能否高效协同?

- 人员的差距:员工是否具备识别钓鱼邮件等社会工程学攻击的基本意识?IT团队是否具备在巨大压力下进行溯源、取证和恢复的专业能力?

六、锐评

捷豹路虎这次被黑停产,血淋淋地把“百年豪门血脉”打成了“赛博纸老虎”;在智能智造时代,拼的不只是马力和颜值,更是体系化的安全免疫力。事实再次提醒:在高度智能化进程中,真正的核心竞争力不在豪华外壳,而在能否抵御网络攻击、化解勒索威胁的韧性。

勒索模拟演练参考:

【实战】某海外能源巨头勒索模拟演练全流程复盘-上【https://mp.weixin.qq.com/s/BTi_lHOeM6n4dnqZDhueeg 】

【实战】某海外能源巨头勒索模拟演练全流程复盘-下【 https://mp.weixin.qq.com/s/_l_RLBeKkwTIcSNKtuGH6g 】